طرق لاستخدام الذكاء الاصطناعي في تحسين ادارة الهوية والوصول IAM

في عالم رقمي يتزايد فيه الاعتماد على الهويات الرقمية، أصبح الحفاظ على أمن وسلامة هذه الهويات تحديًا كبيرًا. هنا يأتي دور الذكاء الاصطناعي ليقدم حلولاً مبتكرة لتحسين إدارة الهوية. في هذا المقال، سنستكشف الطرق المختلفة التي يمكن للذكاء الاصطناعي من خلالها أن يعزز أمن هويتك الرقمية ويحسن تجربتك الرقمية بشكل عام.

ما هو الذكاء الاصطناعي (AI)؟

الذكاء الاصطناعي (AI) هو تقنية ذات قدرات حل تشبه قدرات الإنسان في حل المشكلات. يبدو أن الذكاء الاصطناعي في العمل يحاكي الذكاء البشري – يمكنه التعرف على الصور وكتابة القصائد وإجراء تنبؤات قائمة على البيانات.

كيف يعمل الذكاء الاصطناعي؟

تستخدم أنظمة الذكاء الاصطناعي مجموعة من التقنيات للعمل. تختلف التفاصيل، لكن المبادئ الأساسية تظل كما هي: فهي تحول جميع أنواع البيانات، مثل النصوص والصور ومقاطع الفيديو والصوت، إلى تمثيلات رقمية وتحدد الأنماط والعلاقات بينها رياضيًا. وبالتالي، تحتاج تقنيات الذكاء الاصطناعي إلى التدريب – فهي تتعرض لكميات كبيرة من مجموعات البيانات الموجودة «للتعلم» – على غرار تعلم البشر من أرشيفات المعرفة الموجودة. فيما يلي بعض التقنيات التي تجعل الذكاء الاصطناعي يعمل.

وظائف IAM الأساسية

توفر حلول IAM التحكم في الوصول على أساس الأدوار، مما يتيح للمسؤولين إمكانية تنظيم الوصول إلى الأنظمة أو الشبكات للمستخدمين الأفراد. يشمل الهدف الأساس منه التقاط معلومات المستخدم وإدارة هوياته وتنظيم امتيازات الوصول مع مراعاة إدارة دورة حياة الهوية. تشمل الوظائف الرئيسة ما يلي:

- إدارة الهويات: إدارة دورة حياة حساب المستخدم بما في ذلك الاستحقاقات والتزويد.

- إدارة الوصول: التحكم في أنظمة الوصول الموحدة غالبًا مع تمكين الدخول الموحد (SSO) والمصادقة المتعددة العوامل (MFA).

- خدمات الدليل: إدارة بيانات الاعتماد المركزية والموحدة ومزامنتها.

- تزويد المستخدم: أتمتة تكوين حسابات مستخدمين جديدة وتخصيصها.

- تحليلات الهوية: اكتشاف أنشطة الهوية المشبوهة ومنعها من خلال التعلم الآلي.

- الدخول الموحد (SSO): يوفر دمج كلمة سر المستخدم وبيانات الصلاحية خلف حساب واحد مع تمكين كلمة السر القوية لتبسيط الوصول إلى الخدمات.

- التصديق المتعدد العوامل (MFA): يعمل على زيادة التصديق في شكل ضوابط تصديق ثانوية لضمان صحة المستخدمين وتقليل التعرض من بيانات الاعتماد المسروقة.

- التصديق المستند إلى المخاطر: يستخدم الخوارزميات لاحتساب مخاطر إجراءات المستخدم. الكتل والإبلاغ عن الإجراءات بمجموعات نقاط المخاطر المرتفعة.

- حوكمة الهوية وإدارتها (IGA): يقلل من المخاطر المرتبطة بإمكانية الوصول والامتيازات المفرطة عن طريق التحكم في الاستحقاقات.

ما هي إدارة الهوية والوصول (IAM)؟

قبل الخوض في التفاصيل، دعونا نوضح مفهوم IAM بشكل مختصر. إدارة الهوية والوصول هي عملية التحكم في الوصول إلى الموارد الرقمية، مثل التطبيقات والبيانات، من خلال تحديد هوية المستخدمين ومصادقتهم ومنحهم الصلاحيات المناسبة.

دور الذكاء الاصطناعي في تحسين IAM

يوفر الذكاء الاصطناعي العديد من المزايا التي يمكن أن تحول أنظمة IAM إلى أنظمة أكثر ذكاءً وأمانًا، من بين هذه المزايا:

- التحليل السلوكي: يمكن للذكاء الاصطناعي تحليل سلوك المستخدمين لتحديد الأنماط العادية والشاذة. على سبيل المثال، يمكنه اكتشاف محاولات تسجيل الدخول المشبوهة من خلال مقارنة سلوك المستخدم الحالي بسلوكياته السابقة.

- الكشف عن التهديدات: يستخدم الذكاء الاصطناعي خوارزميات التعلم الآلي للكشف عن التهديدات المتقدمة، مثل الهجمات المستهدفة وبرامج الفدية. يمكنه تحليل كميات هائلة من البيانات للعثور على مؤشرات الخطر التي قد تفوت على البشر.

- التحكم في الوصول الديناميكي: يمكن للذكاء الاصطناعي تقييم المخاطر في الوقت الفعلي وتعديل صلاحيات المستخدمين بناءً على ذلك. على سبيل المثال، يمكنه تقليل صلاحيات المستخدم إذا تم اكتشاف نشاط مشبوه على حسابه.

- التحكم في الوصول القائم على السياق: يمكن للذكاء الاصطناعي تقييم عوامل السياق مثل الموقع الجغرافي والوقت والجهاز المستخدم لتحديد ما إذا كان يجب السماح بالوصول إلى الموارد أم لا.

- الأتمتة: يمكن للذكاء الاصطناعي أتمتة العديد من المهام الروتينية في IAM، مثل إنشاء حسابات المستخدمين وإلغائها وتعيين الصلاحيات.

تحديات إدارة الهوية والوصول IAM

تواجه إدارة الهوية والوصول دائماً العديد من الصعوبات، خاصة عندما يتم دمجها مع تقنيات أخرى مثل الذكاء الاصطناعي. تتزايد هويات المستخدمين بسبب توسع موارد السحابة الإلكترونية وزيادة موظفي الشركات، مما يضع ضغوطاً على الشركات لضمان أمان إدارة الوصول عبر الشبكات والبريد الإلكتروني وخوادم الملفات. وتتمثل إحدى أكبر التحديات التي يواجها الذكاء الاصطناعي في إدارة الهوية والوصول IAM هي إمكانية اتخاذ قرارات غير عادلة قد تنشأ عن أدوات الذكاء الاصطناعي التوليدي، مما يؤدي إلى مشاكل قانونية أو أخلاقية.

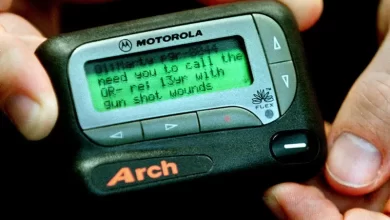

بالنسبة لأخصائي الأمن السيبراني، يمكن أن تؤدي هذه المخاطر إلى وصول غير مصرح به إلى موارد خاصة داخل المؤسسة. في السابق، اعتمدت المؤسسات على المصادقة الثنائية كإجراء أمان قوي جدًا. لكن الحال تغيّر، فقد تعلم مجرمو الإنترنت كيفية تجاوز نقاط إجراءات الأمان المضمنة في المصادقة الثنائية باستخدام تقنيات مثل التصيد العكسي.