هجمات الاختراق Clickjacking وطرق الحماية منها

في عالم الإنترنت المتشابك، حيث تتعدد التفاعلات والمواقع الإلكترونية، تظهر تهديدات جديدة باستمرار تستهدف خصوصيتنا وأمن بياناتنا. واحدة من هذه التهديدات هي هجمات الاختراق من نوع Clickjacking، وهي هجمات ذكية تعتمد على خداع المستخدمين لتنفيذ إجراءات غير مرغوب فيها. في هذا المقال، سنتعرف بشكل مفصل على ماهية هجمات Clickjacking وكيف تحدث، بالإضافة إلى أهم الطرق لحماية مواقعنا الإلكترونية من هذه الهجمات.

هجمات الاختراق Clickjacking

هجمات الاختراق Clickjacking عبارة عن هجوم قوي يعمل على خداع المستخدمين على مواقع الويب،مما يدفع الكثير من المستخدمين أن يقوموا باستخدام البرامج الضارة دون قصد أو تقديم بيانات ضارة أو تحويل الأموال.

وزيارة الصفحات غير المناسبة لذلك يجب الحرص بشكل كبير على حدوث هجمات الإختراق الضارة التي من شأنها تدمير جميع المستخدمين لمواقع التواصل الاجتماعي.

عادةً ما يتم اختطاف النقر عن طريق إنشاء صفحة غير مرئية أو عنصر HTML داخل إطار iframe في الجزء العلوي من الصفحة التي يراها المستخدم،ويعتقد المستخدم أنه يقوم بالنقر فوق الصفحة المرئية.ولكنه في الواقع ينقر على عنصر غير مرئي في الصفحة الإضافية التي يتم سحبها فوقه يمكن أن تكون الصفحة غير المرئية صفحة ضارة أو صفحة غير قانونية.

ما هي أشكال هجمات الاختراق Clickjacking؟

هناك العديد من أشكال هجمات النقرات والتي سنقدمها لك بشكل واضح كالتالي:

الاختراق

تقنية يتم من خلالها النقر بزر “أعجبني” على Facebook، مما يؤدي إلى “إعجاب” المستخدمين بصفحة لا يريدون حقًا الإعجاب بها. Cursor Jacking تقنية تصحيح أخطاء واجهة المستخدم ويعتمد Cursor Jacking على نقاط الضعف في Flash و Firefox والتي تم تصحيحها الآن.

بعض الأمثلة على هجمات الاختراق Clickjacking

سنقدم لك أفضل الأمثلة على هجمات الاختراق بالنقر التي يبحث عنها الكثير من الأشخاص لتفادي المشكلة:

خدعة تحويل الأموال

في هجوم واجهة المستخدم هذا لإصلاح المشكلة يخدعك أحد المتطفلين للنقر فوق ارتباط في صفحة ضارة تقوم بتحويل الأموال من حسابك المصرفي على سبيل المثال:

يقوم المهاجم بإنشاء صفحة جذابة تعد بتقديم رحلة مجانية للمستخدم إلى تاهيتي.

وراء الكواليس يتحقق المهاجم مما إذا كان المستخدم قد سجل الدخول إلى موقعه المصرفي،وإذا كان الأمر كذلك يقوم بتحميل الشاشة التي تسمح بتحويل الأموال باستخدام معلمات الاستعلام لإدخال التفاصيل المصرفية للمهاجم في النموذج.

تظهر صفحة التحويل المصرفي بعد ذلك في إطار iframe غير مرئي في أعلى صفحة الهدايا مع محاذاة زر “تأكيد التحويل” تمامًا فوق زر “تلقي هدية” المرئي للمستخدم. ويزور المستخدم الصفحة وينقر على زر “حجز رحلتي المجانية”ولكن في الواقع ينقر المستخدم على إطار iframe غير المرئي ثم ينقر على زر “تأكيد التحويل” ويتم تحويل الأموال إلى المهاجم.

سرقة المؤشر

Cursor Jacking هو شكل من أشكال النقر حيث يتم إنشاء مؤشر مكرر وإرفاقه بالمؤشر الحقيقي عند مدة محددة،حيث يكون المؤشر المكرر مرئيًا فقط وإذا كانت هناك منطقة معينة على الشاشةيعرف المهاجم أن المستخدم سينقر عليها فيمكنه تعويض المؤشر المخفي الحقيقي بشكل استراتيجي. بحيث يتم النقر فوق ارتباط ضار عندما يكون المؤشر الوهمي في تلك المنطقة سرق مستخدمو Firefox المؤشر بسبب نقاط الضعف فيه، ولكن تم إصلاح هذه الثغرات في Firefox 30.

حسابات وسائل التواصل الاجتماعي هي أيضًا عرضة للقرصنة حيث كان موقع تويتر ضحية هجوم ناجح في عام 2009 عرف باسم tweet bomb و كانت قنبلة التغريدات عبارة عن حلقة مستمرة من المستخدمين ينقرون على رابط Twitter ثم ينقرون على رابط Clickjacked على صفحة الويب المفتوحة. والذين يقومون بعد ذلك بالتغريد على هذا الرابط الأصلي لحسابهم وخداع متابعيهم للنقر على الرابط وبهذا تكون عرفت أفضل الأمثلة على هجمات الاختراق Clickjacking.

الصفحة المرئية

يتم اختطاف النقر عن طريق إنشاء صفحة غير مرئية أو عنصر HTML داخل إطار iframeفي الجزء العلوي من الصفحة التي يراها المستخدم. ويعتقد المستخدم أنه يقوم بالنقر فوق الصفحة المرئية ولكنه في الواقع ينقر على عنصر غير مرئي في الصفحة الإضافية التي يتم سحبها فوقه يمكن أن تكون الصفحة غير المرئية صفحة ضارة أو صفحة غير قانونية لذلك يجب التأكد من جميع الوسائل.

تفعيل الميكروفون وكاميرا الويب

خلال مرحلة هجوم النقر يتم تحميل إعدادات برنامج ادوب فلاش بطريقة غير مرئية وعندما يتم النقر على الارتباط التي يوجد به مشكلة.يعمل المستخدمون على تعديل إعداد المكونات الإضافية لكي يتم السماح للمهاجمين

أن يتوصلا إلى الميكروفون والكاميرا.

طريقة اكتشاف هجمات الاختراق Clickjacking

يجب القيام بتحليل السجلات من خلال الخادم وهي الطريقة التي تساعدك في اكتشاف إذا كانت الصفحة الخاصة بك تعرضت لهجوم أم لا. حيث أن من خلال هذا الطريقة يمكن البحث عن أنماط مختلفة كما يمكن منع هجمات القرصنة وذلك من خلال التكوينات الخاظئة أو الثغرات الأمنية التي تساعد في استخدام الصفحة في هجوم القراصنة وهذه الطريقة الأفضل والأسهل على الإطلاق.

إذا كنت تستخدم برنامجًا تجاريًا أو برنامجًا مفتوح المصدر فقط ولم تقم بتطوير البرنامج الخاص بك، فقد يكون ذلك كافيًا لتحديد الإصدار الدقيق للنظام أو التطبيق أو الوظيفة الإضافية التي تستخدمها وإذا كان الإصدار المحدد عرضة للقرصنة فيمكنك افتراض أن برنامجك في خطر. يمكنك تحديد الإصدار يدويًا أو استخدام أداة أمان مناسبة، مثل حل تحليل تكوين البرامج (SCA) للتطبيقات المستندة إلى الويب أو تطبيقات الشبكات والأنظمة وبذلك تكون عرفت طريقة اكتشاف هجمات الاختراق Clickjacking.

في حالة تطوير البرنامج

وإذا كنت تقوم بتطوير برنامجك الخاص أو تريد أن تكون قادرًا على العثور على ثغرات أمنية غير معروفة سابقا انقر فوق الثغرات الأمنية في التطبيقات المعروفة. فيجب عليك إما إجراء اختبارات الاختراق اليدوية بمساعدة الباحثين الأمنيين

أو استخدام أداة فحص الثغرات الأمنية التي تدعم اكتشاف الثغرات الأمنية ومن الأمثلة على هذه الأدوات Invicti و Acunetix من Invicti.

تابع المزيد: دليلك لمعرفة ما المقصود بالجريمة السيبرانية

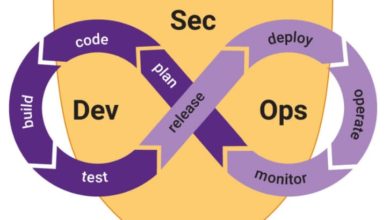

كيف يمكن منع هجمات الاختراق Clickjacking؟

Clickjacking هو سلوك من جانب المتصفح ويعتمد نجاحه أم لا على وظائف المتصفح والامتثال لمعايير الويب الحالية وأفضل الممارسات كما يتم توفير الحماية من جانب الخادم فوق النقر. من خلال وضع قيود على استخدام المكونات مثل إطارات iframe والتواصل معها ومع ذلك فإن إنفاذ الحماية يعتمد على امتثال المتصفح وإنفاذ هذه القيود،

هناك نوعان من آليات الحماية من القرصنة على جانب الخادم، خيارات X-Frame و Content Security Policy.

في نهاية المقال نكون قد قدمنا لكم جميع المعلومات المرتبطة بموضوع هجمات الاختراق Clickjacking، نتمنى أن نكون قد أضفنا إلى معلوماتك الكثير عن هجمات الاختراق التي تشكل خطر كبير على مواقع التواصل الاجتماعي وطريقة منعها.